Web滲透測試培訓 CMS系統信息收集的實踐策略與方法

在Web滲透測試培訓中,信息收集是滲透測試流程的首要環節,也是決定后續測試成敗的關鍵。當測試目標為CMS(內容管理系統)系統時,由于其廣泛的應用和相對標準化的架構,信息收集具有獨特的側重點和方法。本文將系統性地介紹針對CMS系統的信息收集流程、工具與技巧,旨在為安全從業者提供一套可操作的實踐指南。

一、明確信息收集的目標

針對CMS滲透測試,信息收集的核心目標是:

- 確認CMS類型與版本:精確識別目標使用的CMS(如WordPress、Joomla!、Drupal等)及其具體版本號。

- 發現關聯資產:找出與主站相關的子域名、目錄、服務器、第三方服務等。

- 探測技術棧:了解服務器操作系統、Web服務器軟件(如Apache、Nginx)、編程語言(如PHP)及數據庫(如MySQL)等信息。

- 枚舉暴露信息:收集公開可用的后臺地址、用戶賬號、API接口、文件路徑、插件/主題信息等。

- 分析安全狀況:初步判斷是否存在已知漏洞、配置錯誤或信息泄露風險。

二、核心信息收集方法與步驟

1. 被動信息收集(非接觸式)

在不與目標系統直接交互的情況下,從公開來源獲取信息。

- 搜索引擎技巧:

- 使用Google Hacking語法,如:

site:target.com inurl:wp-admin查找WordPress后臺,site:target.com filetype:pdf尋找可能泄露的文檔。

- 搜索特定CMS的默認文件或目錄,如

/wp-content/uploads/(WordPress)、/administrator/(Joomla!)。

- 公開情報源(OSINT):

- 利用DNS記錄查詢工具(如

dig,nslookup)查找子域名和IP信息。

- 通過WHOIS查詢獲取域名注冊信息。

- 使用威脅情報平臺(如Shodan, Censys)搜索IP、端口及服務指紋。搜索語法如

product:"WordPress"。

- 查看代碼倉庫(如GitHub)是否意外泄露了含有CMS配置、密鑰的源代碼。

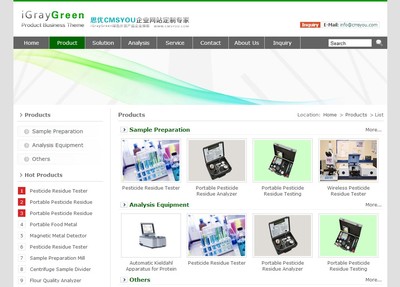

- 網絡空間測繪:

- 利用Fofa、ZoomEye等平臺,通過特征搜索(如

body="wp-content"或header="X-Powered-By: Drupal")批量發現使用同款CMS的資產。

2. 主動信息收集(接觸式)

通過與目標系統直接交互來探測信息。

- 指紋識別:

- HTTP響應頭分析:檢查Server、X-Powered-By、Set-Cookie等字段,CMS常在此留下痕跡。

- 文件與目錄掃描:

- 訪問默認安裝文件,如

/readme.html(WordPress)、/CHANGELOG.txt(Drupal)。

- 使用工具(如

dirb,gobuster,dirsearch)進行目錄爆破,尋找后臺 (/admin,/wp-admin)、配置文件 (wp-config.php)、安裝目錄、備份文件 (.bak,.tar.gz)等。

- 使用自動化工具:Wappalyzer(瀏覽器插件)、WhatWeb、CMSeek等能快速識別CMS及其組件版本。

- 版本精確識別:

- 查看CSS/JS文件鏈接中的版本號。

- 訪問CMS特定的版本信息文件或通過RSS feed中的生成器標簽判斷。

- 使用漏洞庫(如Exploit-DB, CVE Details)或CMS官方發布日志,比對已知版本特征。

- 插件/主題/模塊枚舉:

- 這是CMS安全的重災區。通過掃描

/wp-content/plugins/、/modules/等目錄結構,列出所有已安裝的擴展。

- 訪問插件/主題的

readme.txt或changelog文件獲取版本。

- 使用專門掃描器(如WPScan for WordPress, Droopescan for Drupal)進行自動化枚舉和漏洞檢查。

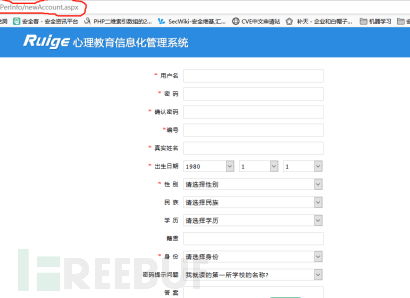

- 用戶與后臺發現:

- 嘗試默認后臺路徑。

- 通過作者頁面、文章RSS、REST API端點(如WordPress的

/wp-json/wp/v2/users)或登錄頁面的錯誤信息枚舉用戶名。

- 服務器與配置信息探測:

- 發送精心構造的或異常的HTTP請求,觀察錯誤信息(如PHP錯誤)是否泄露路徑、數據庫類型等信息。

- 使用

nmap進行端口掃描,識別開放服務。

三、工具鏈推薦

- 綜合偵察:Maltego, theHarvester, Recon-ng。

- 子域名發現:subfinder, amass, Sublist3r。

- 目錄/文件爆破:dirsearch, ffuf, gobuster。

- CMS專項掃描:WPScan (WordPress), JoomScan (Joomla!), Droopescan (Drupal), CMSmap。

- 指紋識別:Wappalyzer, WhatWeb, BuiltWith。

- 漏洞搜索:SearchSploit, Nuclei (含大量CMS檢測模板)。

四、注意事項與最佳實踐

- 授權優先:確保所有測試活動均在獲得明確書面授權的范圍內進行。

- 記錄詳盡:對每一個發現、使用的命令、工具輸出和來源URL進行完整記錄,形成清晰的證據鏈。

- 控制影響:主動探測時,注意流量速率,避免對目標服務造成拒絕服務(DoS)影響。

- 信息關聯:將被動與主動收集的信息進行交叉驗證和關聯分析,提高準確性。

- 持續更新:CMS、插件和掃描工具迭代迅速,需要持續關注新的指紋特征、漏洞和檢測方法。

###

對CMS系統的信息收集是一項系統化、精細化的工程。通過結合被動與主動方法,綜合利用多種工具,測試人員可以高效、全面地繪制出目標的攻擊面地圖。扎實的信息收集不僅能直接發現可利用的安全漏洞,更能為后續的漏洞利用、權限提升和橫向移動奠定堅實基礎,是每一位Web滲透測試人員必須精通的核心技能。在培訓中,應通過大量的實操演練,使學員熟練掌握針對不同CMS的“偵查”藝術。

如若轉載,請注明出處:http://www.930dnf.cn/product/799.html

更新時間:2026-01-04 18:31:45